A Arte da Infiltração: Como um PDF Pode Transportar Malware para o Sistema

Como especialista em malware e vírus, é essencial entender as técnicas que os cibercriminosos utilizam para comprometer sistemas. Um recente ataque que chamou atenção envolve a exfiltração de documentos PDF que transportam um documento do Microsoft Word para instalar o Snake Keylogger. Neste artigo, vamos explorar como essa técnica funciona, as características do Snake Keylogger e as implicações para a segurança cibernética.

O Método de Infiltração: PDF como Porta de Entrada

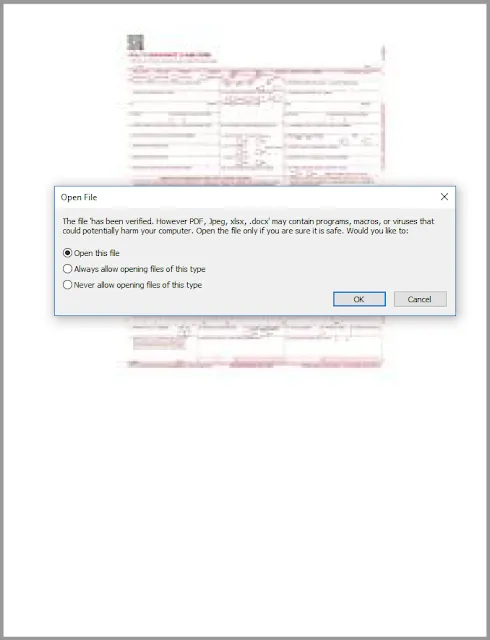

Os PDFs, frequentemente considerados seguros, estão se tornando um vetor popular para ataques. Neste caso específico, os atacantes utilizam um PDF para disfarçar a verdadeira intenção do arquivo. Os principais pontos dessa técnica incluem:

Engano do Usuário: O PDF pode conter instruções ou conteúdo que parece legítimo, levando o usuário a abrir um documento Word malicioso anexado. Essa técnica de engenharia social é fundamental para o sucesso do ataque.

Execução Silenciosa: Quando o documento Word é aberto, ele pode executar macros ou scripts embutidos que não apenas comprometem o sistema, mas também garantem que o Snake Keylogger seja instalado sem a percepção da vítima.

Camuflagem de Atividades: A utilização de PDFs como vetor de ataque ajuda a evitar a detecção por softwares de segurança que podem não examinar os arquivos em busca de comportamentos maliciosos até que seja tarde demais.

Snake Keylogger: O Que é e Como Funciona

O Snake Keylogger é uma ferramenta de espionagem avançada, projetada para capturar tudo o que o usuário digita. Suas características incluem:

Coleta de Dados em Tempo Real: O Snake Keylogger registra todas as entradas do teclado, permitindo que os atacantes capturem senhas, informações financeiras e dados pessoais.

Furtividade: Esse malware é projetado para operar de forma discreta, evitando a detecção por softwares de segurança e sistemas de monitoramento. Isso é crucial para a sua eficácia, já que as atividades de captura precisam permanecer ocultas.

Facilidade de Exfiltração: Após capturar os dados, o Snake Keylogger pode enviar as informações para um servidor controlado pelo atacante, facilitando a coleta de dados sem levantar suspeitas.

Implicações para a Segurança Cibernética

As táticas empregadas neste ataque têm várias implicações para a segurança cibernética, exigindo uma resposta robusta:

Necessidade de Conscientização: A educação dos usuários sobre os riscos associados a documentos PDF e Word é crucial. Treinamentos regulares devem incluir como identificar e evitar potenciais ameaças.

Reforço nas Políticas de Segurança: As organizações devem implementar políticas rigorosas de segurança que incluam o bloqueio de macros não autorizadas e a verificação de documentos recebidos, especialmente de fontes desconhecidas.

Uso de Software de Segurança Avançado: Soluções de segurança que ofereçam proteção em tempo real contra malwares conhecidos e comportamentos suspeitos são essenciais para detectar e neutralizar essas ameaças antes que causem danos.

Estratégias de Defesa

Para mitigar o risco de infecções por malware como o Snake Keylogger, algumas estratégias podem ser implementadas:

Filtragem de Conteúdo: Implementar sistemas de filtragem que verifiquem documentos antes de serem abertos, especialmente os que vêm de fontes externas.

Monitoramento de Atividades: O uso de sistemas de monitoramento pode ajudar a detectar atividades suspeitas que possam indicar a presença de malware no sistema.

Respostas a Incidentes: Ter um plano de resposta a incidentes bem definido é fundamental. Isso inclui a capacidade de isolar sistemas comprometidos e realizar análises forenses para entender a origem do ataque.

O uso de PDFs como vetor para instalar o Snake Keylogger ilustra a criatividade e a sofisticação dos ataques cibernéticos modernos. Compreender essas técnicas e suas implicações é crucial para proteger sistemas e dados sensíveis. A batalha contra o malware não é apenas uma questão de tecnologia, mas também de educação e conscientização. À medida que os cibercriminosos aprimoram suas táticas, é fundamental que os profissionais de segurança se mantenham um passo à frente, investindo em treinamento, tecnologia e estratégias de defesa proativas. A segurança cibernética é uma luta contínua, e o conhecimento é nossa melhor defesa.